Descobrindo Redes Wi-fi "Ocultas"…

Quando uma empresa contrata um

analista de infraestrutura ou segurança de dados para verificar os

problemas que estão ocorrendo na rede Wifi da empresa, é normal que tais

profissionais rodem uma ferramenta de análise de redes Wifi,

identificando as redes (SSID) e os canais utilizados, sendo o problema

mais comum a superutilização de um mesmo canal.

Pensando nisso, tive uma pergunta na

cabeça, e em casos de redes com “Broadcast SSID” desabilitado, como será

detectada somente através do software de escaneamento de redes (Ex.:

Insider) ??? A resposta é simples, através de Sniffer, atuando em modo

promíscuo.

Dediquei alguns minutos para mostrar que

podemos estar com interferências em nossas redes WiFi e não estamos

utilizando métodos ideais para detectar.

Conforme mostra a tela do Insider abaixo,

temos algumas redes em canais diversos, e pensamos, poxa, que bom que

não existem redes no canal 11, então vou escolher esse canal para o

tráfego das minhas informações.

Utilizando o software airmon-ng,

airodump-ng, aireplay-ng e Wireshark que está disponível na distro Back

Track, podemos identificar as redes que atuam em outros canais. Em

resumo, não vou mostrar todo o procedimento, pois o comando abaixo,

causa interrupções para os clientes de outras redes Wifi, podendo

interromper um download, uma conferência ou o joguinho do sobrinho que

está na fase 70…

Após identificar o MAC Address do

roteador “vizinho”, suspeitamos que existe um outro dispositivo sem fio

em funcionamento, mas se existe, qual o motivo de não conseguir vê-lo ?

Resposta: O recurso Broadcast SSID está desativado.

Equipamentos utilizados no Lab:

01 Roteador/AP Wifi Intelbrás WRG 240E (MAC: 00:1a:3f:48:c5:88) / (SSID: Labhack)

01 Notebook rodando Back Track 5 R2

01 Netbook rodando Windows 7 conectado como cliente na rede Labhack

* Nesse primeiro teste, não utilizei métodos de criptografia.

01 Roteador/AP Wifi Intelbrás WRG 240E (MAC: 00:1a:3f:48:c5:88) / (SSID: Labhack)

01 Notebook rodando Back Track 5 R2

01 Netbook rodando Windows 7 conectado como cliente na rede Labhack

* Nesse primeiro teste, não utilizei métodos de criptografia.

Após identificar o MacAddress do roteador

Wifi através do Airmon-ng, utilizei o aireplay-ng com parâmetros para

forçar uma reautenticação dos clientes em modo Broadcast. No momento que

eu rodei o software, o netbook que estava conectado na rede Labhack com

terminal rodando “Ping -t”, perdeu uns dois pacotes, tempo utilizado

pelo sistema para reconectar ao roteador LabHack.

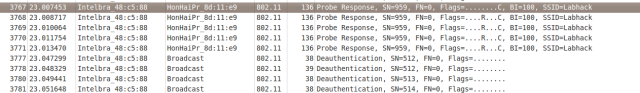

No notebook estava efetuando os comandos pelo BackTrack 5 R2 e após rodar o Aireplay-ng, olhem o que apareceu no Wireshark:

No notebook estava efetuando os comandos pelo BackTrack 5 R2 e após rodar o Aireplay-ng, olhem o que apareceu no Wireshark:

Quando os clientes tentam reconectar-se a rede, o SSID é interceptado e conseguimos visualizar o nome da rede.

Esse

teste foi uma simples demonstração que o uso de sniffers (Wireshark,

etc..) é importante para a análise do tráfego de dados de uma rede.

Esse

teste foi uma simples demonstração que o uso de sniffers (Wireshark,

etc..) é importante para a análise do tráfego de dados de uma rede.

Fonte: Mente Anti Hacker

ou

https://cssti.wordpress.com/2012/06/05/descobrindo-redes-wifi-ocultas/

https://menteantihacker.wordpress.com/

https://menteantihacker.wordpress.com/

0 comentários:

Postar um comentário