FCC autoriza frequência de 6 GHz para Wi-Fi 6E e amplia espectro da conexão sem fio; Wi-Fi deverá ficar mais rápido e confiável

A maior atualização do Wi-Fi em décadas foi aprovada

nesta quinta-feira (23) nos Estados Unidos pela Comissão Federal de

Comunicações (FCC, na sigla em inglês), equivalente à nossa Anatel. O

órgão autorizou o uso do Wi-Fi na frequência de 6 GHz, o que deverá ampliar tanto a velocidade quanto a confiabilidade da conexão sem fio nos futuros roteadores.

O anúncio é bem técnico, mas imagine o seguinte: existe uma quantidade finita de frequências que uma transmissão sem fio pode utilizar. Até então, o Wi-Fi tinha autorização para funcionar em 2,4 e 5 GHz. No Brasil, por exemplo, é permitido utilizar 20 MHz de espectro (o “pedaço” da frequência) em um dos 13 canais de 2,4 GHz. O que acontece se todos estiverem sobrecarregados? Isso mesmo: seu Wi-Fi sofre interferência e você fica puto porque a internet não funciona direito.

A interferência em 5 GHz tende a ser menor porque há mais canais e espectro disponível para o Wi-Fi e porque menos dispositivos são compatíveis com essa frequência, dificultando que um telefone sem fio, uma babá eletrônica ou outro eletrônico prejudique o sinal do seu roteador.

Com a banda de 6 GHz, pelas regras da FCC, haverá 1.200 MHz de espectro adicional para a transmissão de Wi-Fi, que acontecerá entre as frequências de 5,925 GHz a 7,125 GHz. Para além das especificações técnicas, isso significa que o Wi-Fi terá mais espaço para trabalhar e, portanto, menos interferências por sobreposição de canais ocorrerão.

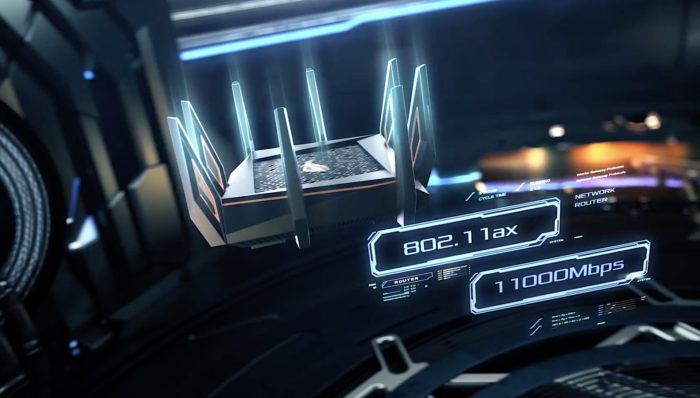

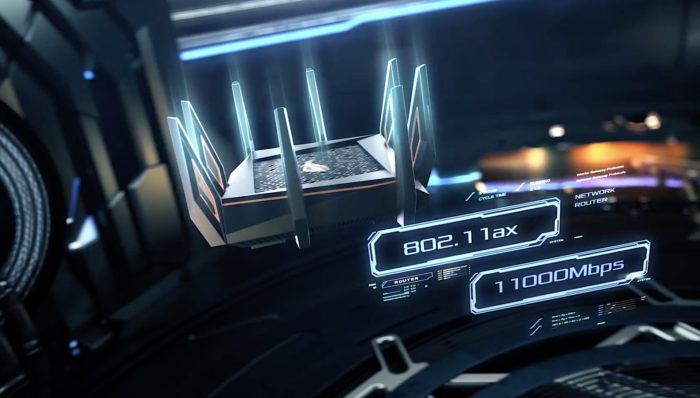

Inicialmente, a tecnologia não alcançará taxas de transferência mais altas: o Wi-Fi 6E suporta um limite teórico por volta de 10 Gb/s. Não que seja ruim, mas é basicamente o mesmo do Wi-Fi 6 (802.11ax) nas frequências já liberadas. Mas isso pode ser aumentado futuramente com as otimizações do próprio Wi-Fi, como já aconteceu ao longo dos últimos anos: o antigo Wi-Fi 802.11b chegava a 11 megabits por segundo e até o Bluetooth passa disso hoje em dia.

E, com sete canais contínuos de 160 MHz disponíveis para uso, é mais fácil ampliar a capacidade do Wi-Fi: até então, com os cerca de 400 MHz de espectro disponíveis, só cabiam dois canais com esse tamanho. A expectativa da Wi-Fi Alliance é que o Wi-Fi 6E permita maior resolução de streaming de vídeos, menor latência para games e downloads mais rápidos para os segmentos de educação e saúde, além de ampliar as possibilidades com headsets de realidade aumentada (AR) e virtual (VR).

É claro que as coisas não são tão simples. Como já expliquei, o uso do espectro depende do órgão regulador de cada país. No caso da União Europeia, a expectativa é liberar 500 MHz de espectro na faixa de 6 GHz até o final de 2020, ou seja, menos da metade da frequência que estará disponível nos Estados Unidos — mas o suficiente para mais que dobrar a transmissão do Wi-Fi existente.

No Brasil, a Anatel já possui regras para uso da faixa de 6,430 GHz a 7,110 GHz, destinada a serviços de comunicação via satélite. Nós entramos em contato com a agência para questionar o impacto na regulação do Wi-Fi 6E e o andamento dos estudos para essa banda. Não havia posicionamento até a última atualização deste texto.

Os primeiros dispositivos oficialmente certificados para o Wi-Fi 6E, que trabalharão nas frequências de 2,4 GHz, 5 GHz e 6 GHz, serão lançados no início de 2021.

fonte: https://tecnoblog.net/335575/wi-fi-6e-frequencia-6-ghz-aprovado-fcc/

O anúncio é bem técnico, mas imagine o seguinte: existe uma quantidade finita de frequências que uma transmissão sem fio pode utilizar. Até então, o Wi-Fi tinha autorização para funcionar em 2,4 e 5 GHz. No Brasil, por exemplo, é permitido utilizar 20 MHz de espectro (o “pedaço” da frequência) em um dos 13 canais de 2,4 GHz. O que acontece se todos estiverem sobrecarregados? Isso mesmo: seu Wi-Fi sofre interferência e você fica puto porque a internet não funciona direito.

A interferência em 5 GHz tende a ser menor porque há mais canais e espectro disponível para o Wi-Fi e porque menos dispositivos são compatíveis com essa frequência, dificultando que um telefone sem fio, uma babá eletrônica ou outro eletrônico prejudique o sinal do seu roteador.

Uma frequência nova para o Wi-Fi: 6 GHz

Então chegamos ao novo Wi-Fi de 6 GHz: ele será utilizado pelos novos roteadores e dispositivos com Wi-Fi 6E. A regulação do uso do espectro muda de acordo com o país e, no caso da FCC, a aprovação de uma nova frequência para o Wi-Fi tradicional não acontecia desde, ahn… 1999, quando a conexão de rede sem fio se tornou realidade no Apple iBook. (Até existe o Wi-Fi de 60 GHz, mas seu uso é bem diferente.)Com a banda de 6 GHz, pelas regras da FCC, haverá 1.200 MHz de espectro adicional para a transmissão de Wi-Fi, que acontecerá entre as frequências de 5,925 GHz a 7,125 GHz. Para além das especificações técnicas, isso significa que o Wi-Fi terá mais espaço para trabalhar e, portanto, menos interferências por sobreposição de canais ocorrerão.

Inicialmente, a tecnologia não alcançará taxas de transferência mais altas: o Wi-Fi 6E suporta um limite teórico por volta de 10 Gb/s. Não que seja ruim, mas é basicamente o mesmo do Wi-Fi 6 (802.11ax) nas frequências já liberadas. Mas isso pode ser aumentado futuramente com as otimizações do próprio Wi-Fi, como já aconteceu ao longo dos últimos anos: o antigo Wi-Fi 802.11b chegava a 11 megabits por segundo e até o Bluetooth passa disso hoje em dia.

E, com sete canais contínuos de 160 MHz disponíveis para uso, é mais fácil ampliar a capacidade do Wi-Fi: até então, com os cerca de 400 MHz de espectro disponíveis, só cabiam dois canais com esse tamanho. A expectativa da Wi-Fi Alliance é que o Wi-Fi 6E permita maior resolução de streaming de vídeos, menor latência para games e downloads mais rápidos para os segmentos de educação e saúde, além de ampliar as possibilidades com headsets de realidade aumentada (AR) e virtual (VR).

É claro que as coisas não são tão simples. Como já expliquei, o uso do espectro depende do órgão regulador de cada país. No caso da União Europeia, a expectativa é liberar 500 MHz de espectro na faixa de 6 GHz até o final de 2020, ou seja, menos da metade da frequência que estará disponível nos Estados Unidos — mas o suficiente para mais que dobrar a transmissão do Wi-Fi existente.

No Brasil, a Anatel já possui regras para uso da faixa de 6,430 GHz a 7,110 GHz, destinada a serviços de comunicação via satélite. Nós entramos em contato com a agência para questionar o impacto na regulação do Wi-Fi 6E e o andamento dos estudos para essa banda. Não havia posicionamento até a última atualização deste texto.

Os primeiros dispositivos oficialmente certificados para o Wi-Fi 6E, que trabalharão nas frequências de 2,4 GHz, 5 GHz e 6 GHz, serão lançados no início de 2021.

fonte: https://tecnoblog.net/335575/wi-fi-6e-frequencia-6-ghz-aprovado-fcc/